今、最も警戒すべきランサムウエアの脅威とは? 防御に必要な基本的知識と対策

公開:2024年10月09日

ランサムウエアによる被害は日本国内でも急増中で、特に製造業を中心としたビジネスシーンに影響を及ぼし、社会問題化しつつあります。

日本で被害が拡大する背景には、主に数多く残存するレガシーシステムへの依存、IT人材の不足、さらにはセキュリティーのリテラシー不足が挙げられます。一方で、ランサムウエアによる攻撃は巧妙化。セキュリティー対策が遅れるほどリスクが高まるでしょう。

信用の失墜を招き、企業活動を脅かすランサムウエア。今記事では、ランサムウエア攻撃の基礎知識や現状、感染後の影響や対応策など網羅的に解説します。

ランサムウエアとは

ランサムウエアとは、身代金(=Ransom)を目的とした悪意あるソフトウエアです。フィッシングメールやマルウエアを主な感染経路として、コンピューターシステムに侵入しデータを暗号化してアクセス不能にします。

攻撃者はファイルを復号するための暗号鍵と引き換えに、仮想通貨などの形で身代金を要求します。しかし、たとえ要求に従ったとしても深刻な被害を受ける危険性があります。

ランサムウエアの感染による被害は甚大で、復旧は非常に困難です。

【想定される影響】

▼システム・データの損壊

▼データの流出

▼業務停止

▼経済的損失

▼信用失墜

上記のように、ランサムウエアは通常の企業活動に対して極めて深刻な影響を及ぼします。最大級に警戒すべきサイバー攻撃の一つです。

製造業での被害が多発

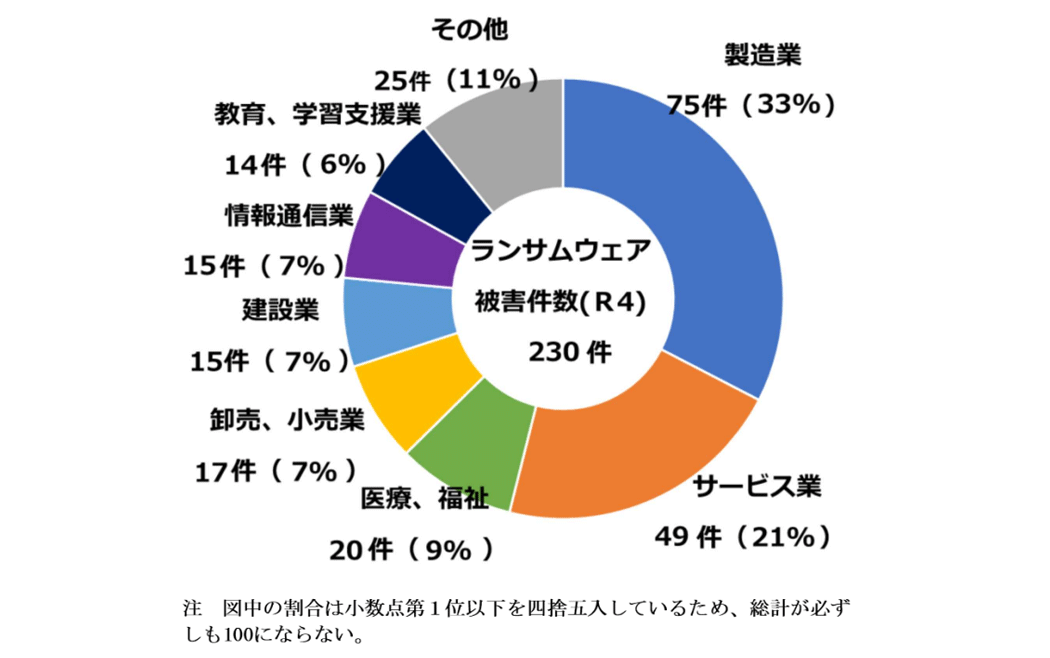

近年、製造業へのランサムウエア攻撃が多発しています。警察庁のデータによると、2022年度(令和4年度)のランサムウエアによる被害件数は報告されているものだけでも230件に上り、特に製造業に対する攻撃は全体の75件(33%)と最も多くなっています。

出典:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

現代の製造業では、ITによる高度に自動化された生産ラインを運用している企業が少なくありません。ランサムウエアの攻撃により生産ラインが停止すると莫大な損害が発生します。そこで1日でも早く復旧を急ぎたい動機のある身代金を狙いやすい企業として、特に製造業をターゲットにする攻撃者が多いようです。

また、製造業における“Operational Technology(OT=制御技術)”環境には、レガシーデバイスやネットワークの脆弱性が潜んでいることが多く、これも攻撃者に狙われる理由の一つです。その他、広範なサプライチェーンにおける脆弱性を突いた攻撃もみられます。

製造業における事例

会社規模を問わず発生するランサムウエアの被害について、一部の事例を紹介します。

▼2022年3月

大手自動車メーカーの部品を製造するサプライチェーン企業

リモート接続機器の脆弱性を突き、ランサムウエアがネットワークに侵入。サーバー及びパソコン端末が攻撃された影響でシステムを停止、大手自動車メーカーの国内全14工場が1日間の稼働停止に。

▼2024年6月

大手総合モーターメーカーのグループ企業

業務システムなどへの不正アクセスが発生。システム内情報が暗号化され、グループ他社や海外法人も被害を受ける。取引先など関係者の個人データ、及び購入者のデータが漏洩した。

上記は大手企業関連の事例ですが、ここ最近はハッカー集団により中小企業への攻撃が拡大しており、油断は禁物です。

ランサムウエアの主な感染経路

多岐に及ぶランサムウエアの感染経路について、解説します。

VPN機器からの侵入

VPN(バーチャルプライベートネットワーク)機器もランサムウエアの侵入経路です。近年では、企業がインターネット上に公開しているサービス(VPNも含む)の脆弱性を突いて不正に侵入し、攻撃を仕掛けるパターンが非常に多くなっています。VPNソフトウエアの更新の未適用が要因の一つです。

デバイス、ソフトウエアの脆弱性

OSやアプリケーション、ネットワーク機器などの既知のセキュリティーホールを突き、システムに侵入します。

メール・添付ファイル経由での感染

信頼できる送信者を装い、悪意のあるリンクや添付ファイルを含むフィッシングメールを送信し攻撃します。特に標的型攻撃は信用を利用したピンポイント攻撃のため防御が難しく、最も脅威度が高い手法です。

また、メールサーバー・アプライアンスの設定ミスや脆弱性への未対応、そのほかメールクライアントの脆弱性を利用して、攻撃が拡大する可能性もあります。

ファイルダウンロードによる感染

インターネット上の不正なダウンロードリンクや偽のソフトウエアアップデート、ITデバイス類の不正なファームウエアやドライバも感染源になります。信頼性のないソースによるダウンロードは危険です。

また、オンラインストレージなどへの攻撃では、リモートアクセスや認証情報の脆弱な部分を狙われ侵入経路となることがあります。特に、バックアップデータが狙われた場合は復旧への影響が避けられなくなります。

Webサイトの閲覧による感染

マルウエアが埋め込まれたWebサイトへのアクセスによりランサムウエアに感染させ、自動的にダウンロードさせる「ドライブバイダウンロード攻撃」があります。

リモートデスクトップからの侵入

記号・数字・大文字・小文字が組み合わされていないパスワードは総当たり攻撃により特定されやすく、リモートデスクトッププロトコル(RDP)に不正アクセスされる場合があります。

外付USBやHDDによる感染

ランサムウエアに感染したUSBメモリや外付けハードディスクなど、外部記憶媒体を介してランサムウエアがシステムに拡散する場合もあります。

ランサムウエアに感染するとどうなるのか

ランサムウエアに感染すると、ファイルやシステムがアクセス不能になり、身代金を要求される場合があります。ここでは、感染後の一例を解説します。

ファイルの暗号化

ファイルの内容を特定のアルゴリズムを使って変換して、暗号化。復号鍵がなければ元に戻せず、ファイルにアクセスできません。

また、最近ではバックアップデータを使用できないように、バックアップデータを含めて暗号化する、バックアップデータを削除するなどの攻撃も確認されています。

身代金要求メッセージ

暗号化の完了後、画面に身代金要求メッセージが表示されます。「身代金を支払わなければファイルが永久に失われる」「取得した個人情報や機密データを公開する」など、脅迫的な内容がほとんどです。

身代金は、ビットコインなど追跡が難しい仮想通貨などで要求されることが特徴です。

システムへのアクセス制限

ランサムウエアは、感染後にシステムへのアクセスを制限することがあります。例えば画面操作を無効にして、被害の拡大防止措置やシステムの復旧操作を妨害し、身代金を支払わざるを得ない状況に追い込みます。

窃取データのダークウェブ暴露

攻撃者が窃取したデータをダークウェブと呼ばれる特殊なサイトに暴露することで、企業に更なる圧力をかけ金銭の支払いを催促するほか、ダークウェブでデータの販売が行われる場合があります。

ランサムウエア被害時の対応方法

ランサムウエア被害時に取るべき対応方法について、具体的に解説します。

1.迅速な感染確認と遮断、隔離

ランサムウエアに感染すると様々な症状が出ます。しかし、感染が確定する前にネットワークの広範囲な遮断を行うことで、思わぬ問題や障害が発生し業務に支障が起きる場合もあります。

まずはどのような症状が出ているかを慎重に確認し、対応する必要があります。

《ランサムウエア感染の確実性が高い主な症状順》

【1】.身代金要求メッセージの出現はランサムウエアの最も特徴的な症状で、感染を強く示唆する。

【2】.ファイルを開こうとするとパスワードを求められたり、ファイル名が拡張子ごと変更されていたりするなど、意図しない暗号化が確認される。

【3】.ファイルが開けなくなったり、操作ができなくなったりファイルへのアクセスが不能になる。

【4】.ファイルのアイコンや拡張子が変わっている場合、ランサムウエア感染の可能性もあるが、他の原因(誤操作など)の可能性も考えられる。

【1】と【2】が確認された場合は感染している可能性が濃厚です。デバイスをネットワークからただちに遮断・隔離し、ほかのデバイス、システム、ネットワークへの被害拡大を防止する必要があります。

【3】と【4】の場合、まずは通常のシステムメンテナンスやバックアップ中の挙動や誤作動でないか確認しましょう。続いて、ネットワーク遮断に問題がないことを確認した上でデバイスを隔離し、セキュリティー対策ソフトによるスキャンで感染の有無を確認します。併せてセキュリティログ、システムログ、ネットワークログを確認し、異常な挙動がないか調査しましょう。

2.ネットワークやデータを共有する関係各所への情報提供

ランサムウエア感染が確認された場合は、初動対応と同時に感染の影響を受ける可能性の高い関係者に向けて迅速に情報を提供することが重要です。

【1】.社内、及び社内ネットワークを共有する各拠点やグループ企業への通知を行う。

【2】.取引先・顧客・パートナー企業など、ネットワークやデータを共有する外部関係者にも速やかに通知する。

【3】.速やかに情報を収集し、サービスや業務の停止などに関わる情報を公表する。

【4】.関係当局へ報告を行う。

※警察庁(各都道府県のサイバー犯罪窓口)、個人情報保護委員会、外部調査会社、専門組織、保険会社など

【5】.顧客など他社の機密情報や個人情報が流出した可能性がある場合は、外部調査会社に依頼し、情報流出の有無の調査を行う。調査結果が判明したら速やかに関係各社に報告を行う。

3.原因の特定と復旧作業

【1】.原因を特定し、再感染を防ぐ措置(応急措置)を実行。

【2】.バックアップからの復旧作業を行い、安全性を充分確認したのちに業務を再開。

【3】.【1】で特定した原因等から現状のシステムのリスク分析を行い、恒久的対策を計画し、システムの再構築を実施する。

ランサムウエア感染による影響

ランサムウエア感染が引き起こすビジネスへの影響について解説します。

1.経済的損失

ランサムウエア感染によって、直接的及び間接的な経済的損失が発生します。

【1】.身代金の支払いに応じたとしても、データの復元は約束されてはいません。仮に支払って複合ができない場合は、データと経済面の損失により2重の損害となります。

【2】.業務停止により生産がストップすると、売上の減少とともに被害対応の経費も発生します。また、生産や出荷ができないことによる機会損失も起きます。

【3】.情報漏洩など、ユーザーへの損害に対する損害賠償の発生も考えられます。

2.業務停止

ランサムウエアによる被害から復旧までには、時間を要する場合があります。特に、データ復旧が困難な場合やシステム再構築に時間を要する場合は、業務停止が長引くことになります。

3.顧客データの漏洩と信用棄損

ランサムウエア感染によって、顧客の個人情報や社内の機密情報が漏洩すると、企業の信用は大きく損なわれます。また、企業は法的な責任を問われる場合があります。個人情報保護法などの法令に抵触する場合、行政指導や罰則が科されることもあります。

感染を防ぐための具体的な対策方法

ランサムウエアの感染を防止する『物理的対策』『ヒューマンエラー防止対策』『ブラインドスポットの撲滅』について、解説します。

物理的対策

1.フィッシング対策の強化

スパムフィルターやメッセージルールの適用、メールの添付ファイルやリンクを常時スキャンし危険性を検出し感染リスクを低減。

2.古いデバイス、ソフトウエアの脆弱性への対応

OSやソフトウエア、セキュリティーに関連するアップデートの適用をはじめ、サポートが終了した古いデバイスやソフトウエアの刷新により対応。

3.パスワードとアカウント、アクセス権限管理

使いまわしや脆弱なパスワードの見直し、多要素認証(MFA)の使用、アクセス権限の適切な管理(定期的なアクセス権限の見直し、不要な権限への迅速な対応など)。

4.リモートデスクトップのセキュリティー強化

必要のないリモートデスクトップ(RDP)の無効化、安全なVPN経由による接続、強力なパスワード・多要素認証の使用によるセキュリティー強化。最近は特に不正侵入からのランサムウエア攻撃が多いため、外部からアクセスできるデバイスやサービスは必要最小限とし、強固な認証基盤を採用する。

5.ネットワークセグメンテーションの管理

一般的なネットワークトラフィックから重要なデータやシステムを隔離し、アクセス制御リスト(ACL)を使用した通信制御と必要通信の許可設定を実施する。

6.データのバックアップ

データのバックアップを定期的に実施し最新の状態を維持。あわせてバックアップデータのオフライン保管、アクセス管理を厳重にしたクラウドバックアップを実施する。

OTセキュリティーの重要性

製造業ではOT(Operational Technology=制御技術)環境におけるセキュリティー対策も欠かせません。特に、工場やインフラなどを管理するシステムが該当します。

OTネットワークをITネットワークから分離し、直接的なアクセスを制限して生産制御システムを保護します。OT環境へのアクセスは常に厳重に管理し、外部との接点が脅威の侵入経路にならないように脆弱性の評価と対策を行います。

ヒューマンエラー防止対策

ヒューマンエラーを防止するには、事業従事者のセキュリティー意識の向上と適切なトレーニング、インシデント対応計画の策定が必要です。

セキュリティー意識の向上と社内コンセンサスの徹底

事業従事者全員のセキュリティー意識を高め、社内全体で一貫した対策を可能にするためにはコンセンサス策定が必要です。明確なセキュリティーポリシーを策定し、事業従事者間で共有します。このポリシーにはセキュリティールールや手順も含まれます。

例として、不要になった機密情報は速やかに削除し、リスクを軽減することもセキュリティールールとして重要な運用手順の一つです。

セキュリティートレーニングの重要性

事業従事者に対する定期的なサイバーセキュリティートレーニングは、ヒューマンエラーの防止に不可欠です。

全従事者にパスワード管理、フィッシングメールの識別方法、Webコンテンツを安全に利用する方法など、実際の運用状況下でセキュリティー対策の実践を兼ねたトレーニングを実施します。

セキュリティーインシデント時の対応計画の策定

セキュリティーインシデントが発生した場合の対応手順を明確にするため、インシデント対応計画を策定します。この計画には、インシデント発生時の初動対応のほか、識別方法、報告手順、対応方法、復旧の手順が含まれます。

ブラインドスポットの撲滅

ランサムウエア攻撃の進化に伴って対応策も適応させる必要があります。しかし対応策には見落しなどのいわゆる「ブラインドスポット(盲点)」が存在します。盲点の撲滅には以下の方法が効果的です。

リスト化とチェックサム(リスト自体の検証と更新)

ソフトウエアの更新、バックアップの定期実施、従事者教育など、ランサムウエア対策に必要な対策項目をリスト化します。

また、リスト化にとどまらず随時定期的なチェックサムが必要です。新たな脅威や技術の進化に合わせて、内容の見直し、追加、修正を行ないましょう。

認知バイアスを回避するブレインストーミングの必要性

ランサムウエア対策では“認知バイアス”による盲点にも留意します。認知バイアスとは、「きっとこうだろう」「こうに決まっている」など、経験則や直感などに頼って非合理的な判断をする心理傾向です。

認知バイアスによるリスク評価や間違った対策、チェック漏れを避けるためには、関係者間でのブレインストーミングが有効です。ブレインストーミングでは、批判的思考(クリティカルシンキング)を重視します。通常、事業運営においてはポジティブ思考が重視され、批判的思考は忌避されます。その点が盲点を生じさせる原因になります。

巧妙化が著しいランサムウエア攻撃者の戦術に対抗するには、常識にとらわれない柔軟な思考が重要なポイントです。

さらに、外部のセキュリティー専門家の意見を取り入れることで、内部のバイアスを修正し、新たな視点や改善点を得ることも必要です。外部の監査やコンサルティングサービスを利用するなど、効果的な対策を実施しましょう。

全体を俯瞰して対策を

ランサムウエアの対策は、部分的な対策や特定の人・モノに依存した対策では不十分です。システムやプロセス全体を俯瞰することで、セキュリティーの課題や問題点を可視化できます。

その上で、社内全体にセキュリティー対策の必要性を理解させることがブラインドスポット対策の重要なポイントと言えるでしょう。社内での理解を深め、セキュリティー対策をリードする担当者や責任者に対して、部門や立場を超えた権限と発言力を与えることも必要です。

侵入を前提としたセキュリティー対策も

ランサムウエア攻撃は年々巧妙化し、高度化しています。様々な施策により複数の防御策を講じたとしても、先鋭化した攻撃から突破されるリスクは常にあります。そのため、侵入を前提とした対応策も欠かせません。

セキュリティー環境におけるリスクを把握して識別

業務全体の利用頻度や重要性などを基に、セキュリティー強化の優先順位を設定します。例えば、ランサムウエアに狙われやすいメールの利用が多い環境なら、フィッシングメールからの感染を防ぐセキュリティー強化を優先させます。

ウイルス対策ソフトなどによる防御

ウイルス対策ソフトは、マルウエアやランサムウエアの防御に不可欠です。特にランサムウエア対策にはUI(ユーザーインターフェース)の使い勝手や操作性が直感的なものが適しています。優先順位を踏まえて導入を検討しましょう。

ランサムウエアに侵入された場合、迅速かつ的確な検出と隔離操作が必要となります。操作性が悪いUIで操作に手間取ると、被害は確実に拡大します。防御性はもちろん、操作性の良いソフトを選ぶことがポイントです。

UTMによる検知

統合脅威管理(UTM)システムは、ネットワーク全体のセキュリティーを包括的に管理し、ランサムウエアなどの脅威を検知します。

UTMは、複数のセキュリティー機能を一つのプラットフォームで管理できるため、効率的な監視と対応によって多層的な防御が可能です。

感染拡大を防ぐルールやツールなどの導入

感染拡大を防ぐ初動対応のルール策定は、ランサムウエア攻撃の発生を踏まえて欠かせないポイントです。

また、感染端末の特定に役立つネットワークトラフィック監視ツールやエンドポイントセキュリティーツールなどを導入しておくと、驚異の拡散防止や早期収束への力となるでしょう。

クラウドバックアップの導入

ランサムウエアによる感染被害は、ローカルネットワーク上に存在するファイル全体に及びます。

クラウドバックアップを利用することで侵入被害から迅速に復旧しやすくなり、被害が最小限になります。

多層バックアップの実施

クラウドだけでなく、ネットワークとは隔絶された各種記憶デバイスへバックアップを定期的に行うこともランサムウエアによる侵入を想定した対策になります。

ランサムウエアへの警戒を強める必要性

なぜ、今ランサムウエアへの警戒を強めるべきなのでしょうか?ランサムウエア攻撃は進化し続け、影響の大きさも拡大しています。

攻撃者の戦術の進化

ランサムウエア攻撃者の戦術は洗練され、巧妙かつ高度化しています。

高度化が進む攻撃手法

攻撃者は、データの暗号化だけでは身代金を得られない場合があることを想定し、奪取したデータの公開や流出を示唆する追加的な脅迫を行うケースが増えています。

被害者の周囲にも損害を及ぼし、信用問題を引き起こすことで、身代金の支払い圧力をより高めることが目的です。

他方では、サイバー犯罪者の間でランサムウエアの売買やレンタルが横行しているとされ、言わばランサムウエアそのものの“商業化”が進んでいます。技術的な知識が乏しくても攻撃できることが、昨今の攻撃急増の一因になっているといわれています。

狙われるサプライチェーン

「製造業における事例」でも伝えたように、サプライチェーン攻撃はランサムウエアの新たな脅威として浮上しています。

企業のサプライチェーンは複雑化し、多くのパートナーやサプライヤーが相互に関係しているため攻撃対象が広くなります。攻撃者は強固なセキュリティーを持つ大企業ではなく、脆弱なセキュリティーの関連企業を侵入経路として狙うのです。関連企業が攻撃された場合、他の関係企業にも影響が波及し、連鎖的に被害を受ける場合があります。

サプライチェーンに関わるサプライヤーやパートナー企業には小規模事業者も多く、リソースやコストの不足から、セキュリティー対策や脆弱性への対応が不十分な場合があります。セキュリティー対策の放置はサプライチェーン全体に潜在するリスクです。

サプライチェーンはネットワークを通じた共同体であり、その一部でもリスクやダメージが発生すれば全体に影響が及びます。そのため、ランサムウエア対策は関係するすべての企業が情報を共有し、相互に協力して共通のセキュリティーポリシーを築く必要があります。

まとめ

現在のランサムウエア攻撃は、以前にも増して複雑で高度化しています。攻撃者の戦術の進化、サプライチェーンの標的化など複合的な要因により、ランサムウエア攻撃の脅威を深刻化させています。

こうした変化に対応するには、積極的なセキュリティー対策とリスク管理が不可欠です。特にランサムウエアに狙われやすい製造業についてはOTセキュリティー対策が欠かせません。まずは、ランサムウエアによる深刻な被害が実際に起きている事実を共有しましょう。日常的に危機意識を持ち、イメージトレーニングをして備えておく必要があります。

円滑な企業経営を守るためにも、ランサムウエアによる攻撃への早期発見と対応そして的確に対処できる包括的な対策を速やかに実践しましょう。

三菱電機ITデジタルイノベーションにはランサムウエア対策に対応できるエンジニアが在籍し、三菱電機の製造業向けOTセキュリティーソリューションも取り扱っております。

▼製造業向けOTセキュリティーソリューション

https://www.mitsubishielectric.co.jp/fa/solutions/competencies/ot-security/

個別相談会も適宜実施しておりますので、まずはランサムウエア対策から進めてみてはいかがでしょうか。

著者プロフィール

古賀 竜一

ITコンサルタント

ITサポートエンジニアとして、2002年から現在までユーザーサポート現場の第一線で多くの問題を解決。個人ユーザー、事業所問わず提案型技術アドバイザーとしてIT環境のリプレース、リペアを数多く担当する。ITトラブルの診断・対応をはじめからオーダーPCの設計製作、IT運用保守、小規模ネットワーク構築まで幅広い対応でユーザーニーズに応えるとともに、ITセミナーや講演の講師、各種メディアへのIT記事監修協力、IT記事寄稿など情報発信も行なっている。

「経営・マネジメント」の最新記事

メールマガジン登録

上記コラムのようなお役立ち情報を定期的に

メルマガで配信しています。

コラム(メルマガ)の

定期購読をご希望の方はこちら