工場を狙うサイバー脅威 - 製造現場の"見えない敵"との戦い方

公開:2025年07月23日

製造業のデジタル化が進展する現代において、工場設備を標的としたサイバー攻撃が急増しています。

最新の傾向としては、ランサムウエアによる生産ラインの停止を狙った攻撃、産業機器の脆弱性を突いた不正アクセス、さらには業界特化型のマルウエアによる技術情報の窃取などが増えていると言われています。

こうした攻撃は、工場のシステムが"Industry 4.0"の進展に伴い、インターネットに接続されて"攻撃の入口"が拡大している一方で、多くの製造現場では依然としてセキュリティー対策が追いついていないことが原因であると考えられます。

特に、古い制御システムや専用プロトコルを使用する産業機器は、攻撃対策の更新が困難なケースも多く、サイバー攻撃に対して脆弱な状態に置かれています。

この記事では、こうした課題に対し効果的な対策やアプローチを詳しく解説します。

【目次】

- 事例から学ぶ:工場へのサイバー攻撃と経済的損失

- OT環境特有のセキュリティー課題とは

- ”つながる工場”を守る多層防御の考え方

- 現場で実践できる具体的なセキュリティー対策

- OTセキュリティーソリューション導入のポイント

- まとめ:製造業DXとセキュリティーの両立に向けて

事例から学ぶ:工場へのサイバー攻撃と経済的損失

まずは、近年発生した工場へのサイバー攻撃の代表的な事例を取り上げます。具体的な被害状況と経済的損失を見てみましょう。

身代金を伴う脅迫と生産停止

2021年に、世界最大級の食肉加工企業が大規模なランサムウエア攻撃を受けました。ハッカーは、コンピューターネットワークに侵入し「混乱を避けたいなら身代金を支払え」と要求。攻撃を受けた際にシステムを停止せざるを得なかったため、複数の工場で生産ラインが停止し、予定された生産を行えず損失が発生しました。

また、日本でも大手と取引のある中規模の自動車部品メーカーが標的型攻撃を受け、設計図などの機密情報が流出しました。こちらも「身代金を払わないと流出した機密情報の5%を公開する」と脅迫されたと言われています。

人間への物理的危険と経済損失

さらに注目すべきは、中東の産業施設が経験した異質なサイバー攻撃の事例です。この攻撃は生産プロセスの妨害ではなく、作業員の命を狙うことを目的としていました。この施設では、制御システムへの侵入者が安全保護制御の無効化に成功し、重大な産業事故が発生しかねない危険な状態を引き起こしました。

このような攻撃がもたらす経済的ダメージは、操業中断や身代金といった直接的コストに加え、サプライチェーンパートナーへの賠償責任、市場信頼の喪失による取引解消、企業価値の下落といった波及的損失が想定されます。

最悪の場合、こうした複合的な攻撃により経営的なダメージを受け、企業の存続そのものが危ぶまれることも考えられます。

OT環境特有のセキュリティー課題とは

工場へのサイバー攻撃による被害を防ぐには、まず製造現場特有のセキュリティー環境を理解する必要があります。

製造現場のシステム環境は一般的なオフィス環境と大きく異なり、セキュリティー対策にも独自のアプローチが求められます。ここでは、OT(制御・運用技術)環境が直面する固有の課題について詳しく見ていきましょう。

OT環境では、多くの制御システムが24時間365日の連続稼働を前提としており、セキュリティーパッチの適用やアップデートのための計画的停止が難しい特徴があります。また、産業用制御機器は10年以上の長期使用が一般的です。既にベンダーサポートが終了した旧式のOSやソフトウエアが未だに稼働しているケースは多く存在します。

さらに、MODBUS(産業機器間の通信規格で最も広く普及している標準プロトコル)やPROFINET(産業用イーサネットに基づく通信プロトコル)などの産業用プロトコルは、元々クローズドな環境での使用を前提に設計されており、認証や暗号化などのセキュリティー機能が不十分です。

加えて、センサーやPLC(シーケンサ)などの末端機器は演算能力が限られており、従来のセキュリティー対策ソフトウエアを導入できないという技術的制約も大きな課題となっています。

”つながる工場”を守る多層防御の考え方

前項では、OT環境における工場固有の課題について確認しました。デジタル化が進む工場環境では、OT層以外の環境も考慮した総合的な防御策である「多層防御(defense in depth)」の考え方が重要です。

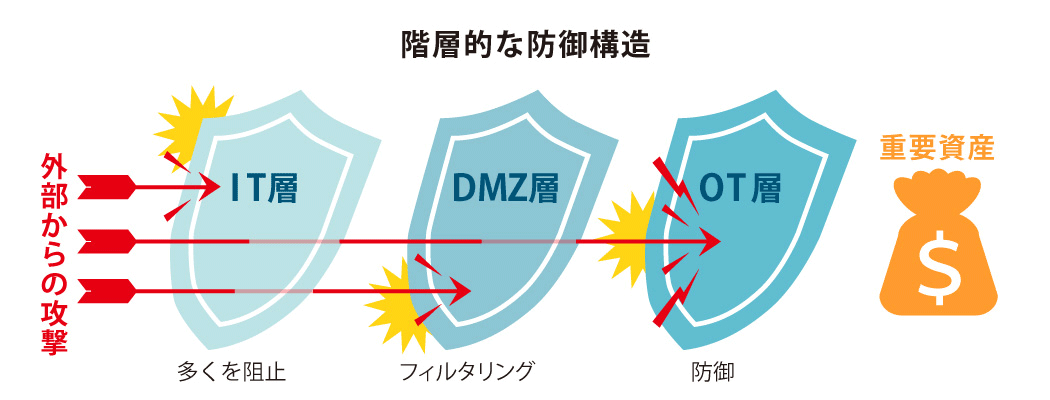

具体的には、IT層、DMZ層、OT層のそれぞれのリスクに対して防御策を組み合わせることがポイントです。これら3つの層は独立して機能するのではなく、相互に連携しながら段階的な防御を形成します。

なお、本稿で扱う「DMZ層」は、一般的なIT環境でのDMZ層(インターネットと企業内ネットワークの間の緩衝地帯)とは異なり、IT層とOT層の間に設置される製造業特有の中間層を指します。

外部からの攻撃は、まずIT層で多くを阻止し、それを突破したものはDMZ層でさらにフィルタリングされ、最終的にOT層の防御によって重要資産を守るという階層的な防御構造が理想的です。

IT層:ビジネスネットワークの保護

IT層は、オフィス環境や業務システムが稼働する領域です。この層では一般的なITセキュリティー対策が適用されますが、工場へのシステムの入口となるため、特に注意が必要です。

対策としては、外部からの不正アクセスを防ぐ次世代ファイアウォールの導入、エンドポイント保護ソリューションによるマルウエア対策、ユーザー認証の強化などが基本となります。

また、IT層からシステムへのアクセスを制限するセグメンテーションも重要です。定期的なセキュリティーパッチ適用や脆弱性スキャンなど、一般的なITセキュリティープラクティスを確実に実施することが、攻撃者の侵入経路を減らす第一歩です。

DMZ層:制御システムとの安全な接続点

DMZ層は、IT層とOT層の間に位置する緩衝地帯として機能します。この層には、両環境間のデータ交換に必要なサーバーやシステムを配置し、直接の通信を遮断します。

対策の例としては、ヒストリアンサーバー、ミラーサーバー、プロキシと言われるネットワークサービスが挙げられます。

ヒストリアンサーバーは主に産業用制御システムでデータの収集・保存を行い、ミラーサーバーはデータの複製を提供し、プロキシサーバーは通信の仲介を担います。これらはネットワーク「制御機能」というよりも、それぞれ特定の目的を持つサーバーです。

これらをDMZ層では産業用ファイアウォールとして活用し、異常な通信の検知を行い、許可された通信のみを通過させます。

また、この層でデータの正当性検証や整合性チェックを実施することで、悪意あるコマンドや不正なデータがOT環境に到達することを防ぎます。DMZ層の適切な設計と実装は、IT/OT境界のセキュリティーを確保する上で極めて重要です。

OT層:制御システムの安全確保

OT層は、実際の生産設備や制御システムが稼働する領域です。この層では可用性と完全性が最優先されるため、通常のITセキュリティー対策がそのまま適用できないケースが多くあります。

そのため、OT環境専用の監視システムを導入し、制御システム特有の通信パターンや動作状態を常時モニタリングすることで、異常を早期に検知可能です。

また、PLCやHMI(ヒューマンマシンインターフェース)などの制御機器に対しては、ホワイトリスト型の通信制御やデバイス認証の仕組みを実装し、不正なアクセスを防止します。また、重要な設定変更や操作については、事前承認システムや変更管理プロセスを導入し、未承認の変更や操作を防止します。

加えて、重要な制御システムについては物理的な分離や一方向通信装置(データダイオード)の導入を検討し、クリティカルなプロセスを外部からの攻撃から隔離しましょう。バックアップシステムやフェイルセーフ機構の整備も、OT層における重要な対策です。

現場で実践できる具体的なセキュリティー対策

次に、大規模な投資がなくても、工場現場ですぐに実践できる具体的なセキュリティー対策を紹介します。

対策1:アクセス管理と認証強化

制御システムへのアクセス管理の徹底は、最も基本的かつ重要な対策です。共有アカウントの廃止を進め、個人単位での認証と操作ログの記録を実現しましょう。

特に、管理者権限(特権ID)については使用者と用途を明確に制限し、定期的なパスワード変更やアクセスレビューを実施します。

また、リモートアクセスが必要な場合は、多要素認証の導入や接続元IPアドレスの制限など、追加の防御策を設けることが重要です。

これらの対策は、システム改修なしに実施できる場合が多く、費用対効果の高い防御策となります。また、上場企業の場合、こうしたアカウント利用は監査対象になります。

対策2:外部メディア管理と物理セキュリティー強化

工場環境におけるマルウエア感染の主要経路の一つが外部メディアです。

USBメモリなどの使用に関する明確なポリシーを策定し、許可された機器のみを使用するホワイトリスト方式の採用や、専用の検疫PCでのウイルスチェックを行い、外部メディアからの侵入を防ぎましょう。

また、物理的な侵入を防御するセキュリティーも重要です。制御盤や重要サーバールームへの入室制限、不要な物理ポート(USB、シリアルなど)の無効化や封印なども、比較的簡易に実施できる対策として検討すべきでしょう。物理的な対策はサイバー攻撃の入口を減らす基本的な手段となります。

対策3:ネットワークの可視化と分離

工場内にある機器がどのネットワークに接続され、どのような通信が行われているかを把握するため、ネットワーク構成図の作成と機器インベントリの整備を行うことは有効な対策です。

次に、生産に必要のない通信経路を遮断し、制御ネットワークを論理的に分離すると良いでしょう。特に外部ネットワークとの接続点については、ファイアウォールによる通信制御を徹底し、必要最小限の通信のみを許可する設定を行うことで防御を高めます。

これらのネットワークの対策にはネットワークを引き直す必要はなく、既存機器の再構成で実現可能なことが多く、コストを抑えながらセキュリティー対策を実施できます。

対策4:バックアップとインシデント対応

万一の攻撃に備え、重要な制御システムの設定情報やプログラムのバックアップを定期的に取得し、オフラインで保管することを徹底しましょう。

特にPLCやHMIなどの設定情報は、復旧に不可欠です。また、サイバーインシデント発生時の対応手順として、BCP(Business Continuity Plan:事業継続計画)を策定しておくことが重要です。

生産停止の判断基準や復旧優先順位、関係部門の連絡体制など、平時から準備しておくべき事項を明確にしておきましょう。これらの準備は、インシデント発生時の被害を最小限に抑え、迅速な復旧を可能にします。

対策5:教育訓練による人的セキュリティー強化

技術的対策と同様に重要なのが、人的側面のセキュリティー強化です。工場スタッフを対象としたセキュリティー教育プログラムを定期的に実施し、基本的な脅威認識と対策の理解を促進しましょう。

特に、OT環境特有の脅威(例:制御システムへの不正操作、異常値の設定など)を想定した実践的な訓練シナリオを用意し、インシデント発生時の初動対応能力を高めることが効果的です。

また、セキュリティーポリシーの遵守状況を定期的に確認する仕組みを設け、継続的な改善を図ることも重要です。人的セキュリティーの強化は、技術的対策の効果を最大化し、組織全体のセキュリティーレベル向上に直結します。

OTセキュリティーソリューション導入のポイント

資産の可視化と現状把握

この項では、多層防御において効果的なOTセキュリティーソリューションを導入する際の重要なポイントを解説します。

まず、ソリューション選定の前段階として、自社の工場環境の「資産の可視化」が不可欠であり、制御機器インベントリとネットワーク構成の詳細な把握が必要です。これにはPLCやHMIといった主要制御機器の種類、メーカー、ファームウエアバージョン、設置場所、通信プロトコルなどの情報が含まれます。

なお、三菱電機のOTセキュリティーソリューションでは、システム構成や通信内容などを基にリスクを分析し、効果的な対策立案をサポートしています。下記Webサイトでは、セキュリティーのWeb診断も可能です。まずは、気軽に自社の状況を確認してみましょう。

▼製造業向けOTセキュリティーソリューション

https://www.mitsubishielectric.co.jp/fa/solutions/competencies/ot-security/index.html

OT向け異常検知システムの比較

次に、OT向け異常検知システムの種類(シグネチャベース/振る舞いベース/ハイブリッド型)を知り、それぞれの特徴を比較します。

シグネチャベースは既知の脅威パターンに基づく検知に優れる一方で、振る舞いベースは未知の脅威も検出できる可能性があります。両方のアプローチを組み合わせたハイブリッド型も検討すると良いでしょう。

OT特化ソリューションの評価ポイント

産業用ファイアウォールやセキュアリモートアクセスなど、IT向け製品とは異なるOT特化ソリューションの評価ポイントについても解説します。

これには制御システム特有のプロトコル対応、リアルタイム性への影響、耐環境性能、長期サポート体制などが含まれます。

特にOT環境では24時間365日の連続稼働が求められるため、信頼性と可用性が特に重要です。

導入プロセスと合意形成

導入プロセスにおける現場との合意形成をはじめ、生産への影響を最小化するための段階的展開手法、ROIの評価方法もすり合わせておきましょう。

サイバー脅威への対策にはセキュリティー部門と生産部門の連携が不可欠であり、双方の理解と協力がなければ効果的な対策は実現できません。

「課題抽出・対策立案」→「対策導入」→「運用」の流れを意識して、セキュリティー対策製品の導入を進めましょう。

ベンダー選定の重要性

特に重要なポイントは、ベンダー選定です。ベンダーには、OT環境の専門知識や自社で利用している制御システムへの対応実績、インシデント発生時のサポート体制の確認など、ITソリューションの選定にとどまらない対応力が求められます。

例えば、三菱電機のOTセキュリティーソリューションは、単にセキュリティー製品を導入するだけでは不十分との認識から現状を評価し、お客様の環境に必要な製品を導入して、適切なチューニングと運用の実施を重視しています。

課題抽出からOT向け異常検知システムの導入など、OTセキュリティー対策をワンストップで提供し、OTとIT両分野の実績が豊富な同社のOTサービスは、効率的な選定の確かな力になるでしょう。

▼製造業向けOTセキュリティーソリューション

https://www.mitsubishielectric.co.jp/fa/solutions/competencies/ot-security/index.html

まとめ:製造業DXとセキュリティーの両立に向けて

工場を狙うサイバー攻撃の実態や被害事例からも明らかなように、製造業のデジタル化が進む中でセキュリティー対策は避けて通れない課題です。

製造業のデジタルトランスフォーメーション(DX)とセキュリティーの両立には、多層防御による取り組みやアプローチが必要不可欠です。また、システム設計段階から安全性を考慮することで、後付け対策よりも効果的かつ効率的にセキュリティーの確保を実現可能にします。

また、サプライチェーン全体でのセキュリティー確保も見逃せない視点であり、取引先や協力企業も含めた包括的な対策と、IEC62443などの国際標準規格への準拠が求められます。

そして今後は、5Gやエッジコンピューティングなどの新技術導入に伴う新たなリスクに対応するため、多層防御の考え方に基づいた戦略の構築が重要です。多層的なアプローチでOTセキュリティーを強化することが、デジタル時代の製造業の競争力と事業継続性を確保する鍵となるでしょう。

著者プロフィール

原田 正和

ITコンサルタント/エンジニア

東京大学卒業後、多彩なキャリアを通じてIT・DX分野の知見を蓄積。Big4コンサルティングファーム(監査法人)でのITコンサルタント、ITスタートアップでのエンジニア、エネルギーファンドでのシステム部長を歴任。SaaS導入支援やデータ基盤構築のコンサルティングを手がける。Microsoft365/Azure/Power Platformのエンジニアとしても活動中。マニュアル動画視聴システムの個人開発・販売実績を持ち、各種SaaS導入支援やDX伴走支援を通じて、企業のデジタル化を支援している。

「経営・マネジメント」の最新記事

メールマガジン登録

上記コラムのようなお役立ち情報を定期的に

メルマガで配信しています。

コラム(メルマガ)の

定期購読をご希望の方はこちら